Madrid

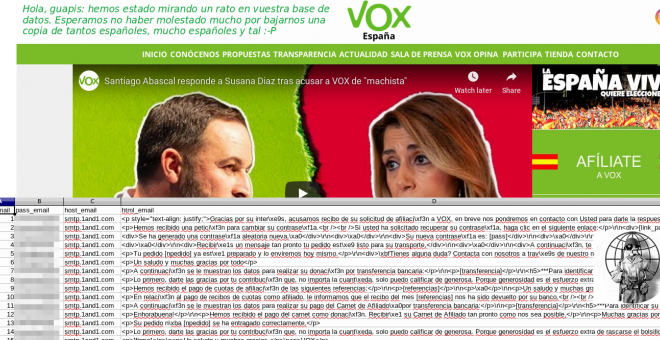

Los dispositivos IoT (internet de las cosas, es decir, objetos integrados en la red) ya son el principal objetivo para los ciberdelincuentes, mucho más que los servidores de correo electrónico y a los servicios web y de aplicación, asegura un nuevo informe de F5 Labs, la división de inteligencia en ciberseguridad de F5 Networks.

España ha sido el país más atacado durante los últimos 18 meses, de modo que durante el primer semestre de 2018 ha soportado el 80% de todo el tráfico de ataques a través de dispositivos IoT. Rusia, Hungría, Estados Unidos y Singapur también sufren una importante presión en este tipo de actividad.

La mayoría de los ataques identificados entre el 1 de enero y el 30 de junio de 2018 se originaron en Brasil (18%), China (15%), Japón (9%), Polonia (7%), Estados Unidos (7%) e Irán (6%).

Los dispositivos más infectados fueron routers de pequeñas empresas, cámaras IP, DVRs y CCTVs, o cámaras de seguridad.

Por tipo de ataque, los de denegación de servicio (DDoS) siguen siendo los más practicados; es decir, el atacante convierte a los dispositivos conectados en una suerte de 'zombies' los cuales, bajo control, son capaces a una orden de saturar un servidor enviando millones de peticiones.

Sin embargo, durante este año los ciberdelincuentes han comenzado a adaptar nuevas tácticas, como la instalación de servidores proxy para lanzar ataques desde ellos, cryptojacking, instalación de nodos Tor y rastreadores de paquetes, secuestros de DNS, robo y relleno de credenciales, y troyanos de fraude.

El método más común de los intrusos para identificar e infectar a los dispositivos IoT es el rastreo de Internet en busca de servicios abiertos de administración remota.

Los protocolos Telnet y Secure Shell (SSH) son los más populares, seguidos por los protocolos Home Network Administration (HNAP), Universal Plug and Play (UPnP), Simple Object Access (SOAP), y diferentes protocolos de control de transmisión (TCP) de puertos que utilizan los dispositivos IoT.

Asimismo, se aprovechan de las vulnerabilidades presentes en los dispositivos y en las infraestructuras IoT (servidores y bases de datos a los que se conectan estos dispositivos). F5 Labs ha detectado que el 62% de los dispositivos IoT analizados presentan unas credenciales predeterminadas por sus proveedores que son muy débiles y fácilmente vulnerables.

¿Te ha resultado interesante esta noticia?

Comentarios

<% if(canWriteComments) { %> <% } %>Comentarios:

<% if(_.allKeys(comments).length > 0) { %> <% _.each(comments, function(comment) { %>-

<% if(comment.user.image) { %>

![<%= comment.user.username %>]() <% } else { %>

<%= comment.user.firstLetter %>

<% } %>

<% } else { %>

<%= comment.user.firstLetter %>

<% } %>

<%= comment.user.username %>

<%= comment.published %>

<%= comment.dateTime %>

<%= comment.text %>

Responder

<% if(_.allKeys(comment.children.models).length > 0) { %>

<% }); %>

<% } else { %>

- No hay comentarios para esta noticia.

<% } %>

Mostrar más comentarios<% _.each(comment.children.models, function(children) { %> <% children = children.toJSON() %>-

<% if(children.user.image) { %>

![<%= children.user.username %>]() <% } else { %>

<%= children.user.firstLetter %>

<% } %>

<% } else { %>

<%= children.user.firstLetter %>

<% } %>

<% if(children.parent.id != comment.id) { %>

en respuesta a <%= children.parent.username %>

<% } %>

<%= children.user.username %>

<%= children.published %>

<%= children.dateTime %>

<%= children.text %>

Responder

<% }); %>

<% } %> <% if(canWriteComments) { %> <% } %>